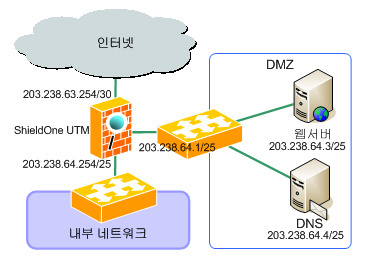

방화벽 설치 및 DMZ 구성(웹서버, DNS서버 구성)

구성 개요

인터넷 관문에 ShieldOne UTM을 설치하여 내부 네트워크를 보호하고 별도로 DMZ 네트워크를 만들어 외부로 서비스하는 웹 서버와 DNS 서버를 DMZ에 연결한 뒤 서비스를 제공합니다.

인터넷 연결은 메트로 이더넷연결로 연결 IP주소는 203.238.63.254이고 넷마스크는 255.255.255.252입니다. 그리고 인터넷사업자로 부터 할당받은 IP 주소는 C 클래스 IP 203.238.64.0이고 이를 두개의 네트워크로 분리하여 하나는 DMZ에 사용하고 나머지는 내부 네트워크 주소로 사용합니다.

구성 방안

- 키보드와 모니터를 연결하여 ShieldOne을 접속합니다.

- 로긴 프롬프트에서 ID : root, password : ‘기본 password’ 입력하여 로긴합니다.

- 쉘 프롬프트에서 utm-setup을 실행하여 route 모드로 설정합니다. 초기 설정은 “ShieldOne 설정하기” 문서를 참고하시기 바랍니다. 설정값을 다음과 같이 입력한 뒤 변경사항을 적용하기위해 ShieldOne UTM을 reboot합니다.

Trust Interface | eth0

Trust Interface IP address | 203.238.64.254

Trust Interface netmask | 255.255.255.128

Untrust Interface | eth1

Untrust Interface IP address | 203.238.63.254

Untrust Interface netmask | 255.255.255.252

Default Gateway | 203.238.63.253

DMZ enable | Y

DMZ Interface | eth2

DMZ Interface IP address | 203.238.64.1

DMZ Interface netmask | 255.255.255.128

- 시스템이 reboot되어 다시 올라오면 웹 브라우저로 ShieldOne UTM에 접속합니다. (https://설정한 IP/)

- 구성메뉴에서 IP 그룹을 아래와 같이 추가합니다.

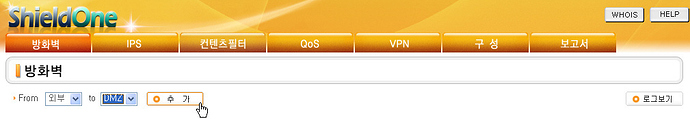

⑥ 방화벽 메뉴에서 "외부"에서 "DMZ"으로 설정한 후 “추가” 버튼을 클릭하여 방화벽 룰을 추가합니다.

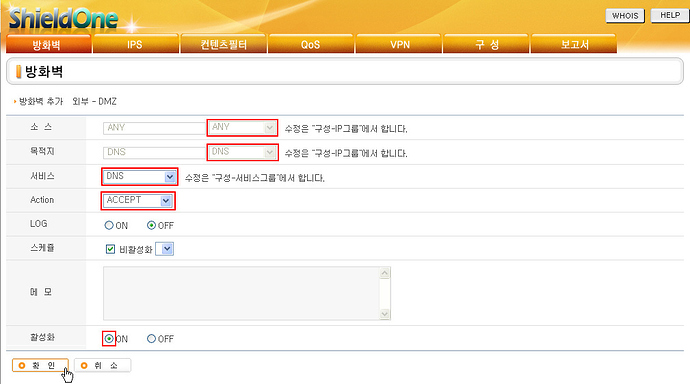

⑦ 방화벽 룰 추가 화면에서 소스는 “ANY” 목적지는 “DNS” 서비스는 “DNS” action은 “Accept” 그리고 활성화를 “on” 한 뒤 “확인” 버튼을 클릭하여 추가합니다.

마찬가지로 HTTP에 대해서도 방화벽 룰을 추가합니다.

⑧ 외부에서 DMZ으로 외부에서 내부로 앞서 설정된 서비스외 모든 서비스를 제한하는 방화벽 룰을 추가합니다.

웹 서버에 대한 해킹 방어 구성

구성 개요

인터넷 관문에 ShieldOne UTM을 설치하여 내부 네트워크를 보호하고 별도로 DMZ 네트워크를 만들어 웹 서버를 연결하고 서비스를 제공합니다.

인터넷 연결은 메트로 이더넷연결로 연결 IP주소는 203.238.63.254이고 넷마스크는 255.255.255.252입니다. 그리고 인터넷사업자로 부터 할당받은 IP 주소는 C 클래스 IP 203.238.64.0이고 이를 두개의 네트워크로 분리하여 하나는 DMZ에 사용하고 나머지는 내부 네트워크 주소로 사용합니다.

인터넷에서 누구나 웹서버를 접속할 수 있으므로 해킹의 의험에 노출되어 있어 추가적으로 해킹을 방어할 수 있도록 구성합니다.

구성 방안

① 방화벽 메뉴를 선택하고 외부에서 DMZ으로 가는 룰을 추가 합니다.

② 다음과 같이 방화벽 룰을 추가하고 Action 값을 Inspection으로 선택하고 확인버튼을 클릭하여 방화벽 룰을 추가합니다.

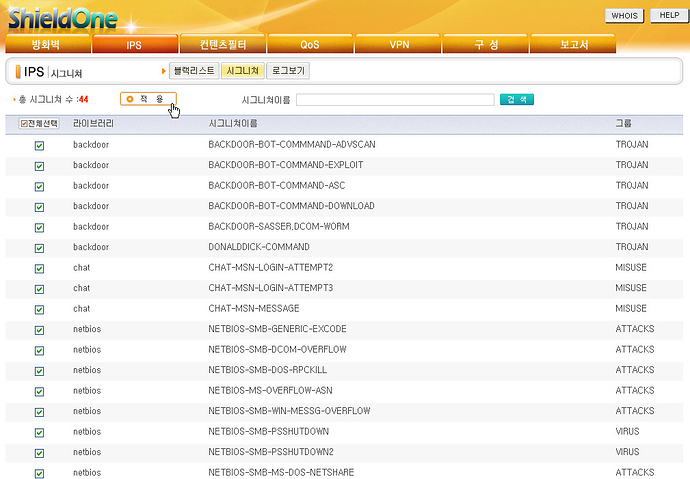

③ IPS 구성메뉴의 시그니처를 선택한 다음 전체선택 버튼을 클릭하여 모든 시그니처들을 선택한 뒤 적용 버튼을 클릭하여 시그니처를 적용합니다. 마찬가지로 다음 페이지로 이동하여 시그니처를 선택하고 적용합니다.

④ 구성-> 인터페이스 설정화면에서 IPS 블랙리스트관리를 on을 선택하고 블랙리스트 임계값을 10으로 설정합니다. “확인” 버튼을 클릭하여 적용합니다.

P2P 공유속도 줄이기

구성 개요

직원들이 P2P 프로그램을 사용하여 인터넷 파일공유를 함으로써 인터넷 회선 대역을 대부분 점유하여 웹접속이 영향을 받아 중요한 업무를 처리하는 데 어려움을 겪고 있습니다. 따라서 비 업무적이 트래픽을 제한하여 업무에 관련된 트래픽이 원할히 흘러다닐 수 있도록 하고자 합니다. 대표적인 P2P 프로그램인 이동키와 파일구리에 대해 200Kbps로 대역을 줄이고자 합니다.

구성 방안

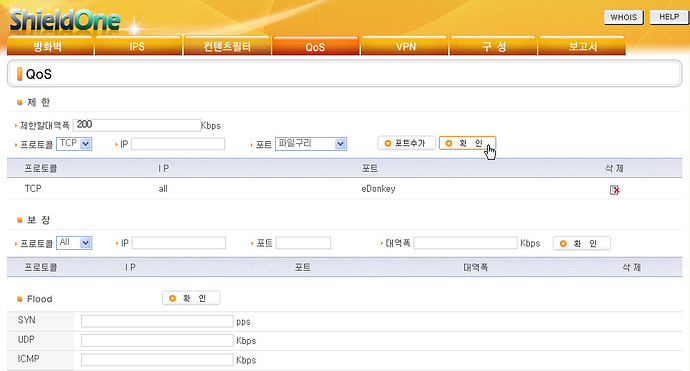

① QoS 메뉴를 선택합니다.

② 제한할 대역폭에 "200"을 입력합니다.(지정한 P2P 프로그램들의 사용 대역을 200Kbps로 제한)

③ 프로토콜에 TCP를 선택합니다.

④ 포트에서 e-Donkey를 선택합니다.

⑤ “확인” 버튼을 클릭하여 적용합니다.

⑥ 위와 동일하게 구성하고 포트에서 "파일구리"를 선택한 다음 "확인"버튼을 클릭하여 적용합니다.

이동사용자를 위한 인터넷 VPN 구성

구성 개요

노트북 사용자 또는 재택 근무자가 인터넷 VPN을 통해 사내 시스템을 접속하고자 합니다. 이때 사용자 인증은 E-mail ID와 Preshared key를 사용합니다.

구성 방안

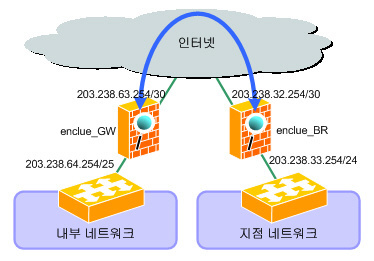

본점과 지점간 VPN 구성

구성 개요

인터넷을 통해 본점과 지점을 연결하고자 합니다. 이때 본점과 지점간 VPN을 구성함으로써 안전하게 사내 시스템을 접속하고자 합니다. 본사 내부 네트워크 203.238.64.128/25 네트워크와 지점 네트워크 203.238.33.0/24 네트워크간 통신 시 VPN 터널을 형성한 뒤 인터넷을 통해 데이터를 주고받을 수 있도록 합니다.

구성 방안

① 구성 메뉴에서 VPN게이트웨이 그룹을 선택하고 그룹추가 버튼을 클릭하여 새로운 그룹을 만듭니다

② 다음과 같이 지사의 ShieldOne 장비에 대해 임의의 Gateway 이름을 지정하고 ShieldOne 장비가 인터넷과 접속하는 IP 주소를 입력합니다.

③ VPN을 통해서 통신하고자하는 네트워크 주소를 "구성"메뉴의 IP 그룹 설정을 통해 등록합니다. 본사 내부 네트워크로 203.238.64.128/25 네트워크를 지점 네트워크로 203.238.33.0/24 네트워크를 등록합니다.

④ VPN 메뉴에서 Remote VPN 설정항목에서 "추가"버튼을 클릭합니다.

⑤ VPN 추가 설정에서 앞서 등록한 네트워크를 선택하고 사용할 게이트웨이로 "구성-> VPN게이트웨이 그룹"에서 만든 enclue_BR을 선택한 다음 “확인” 버튼을 클릭하여 VPN을 등록합니다.

⑥ 정상적으로 구성이 되면 아래와 같이 등록화면이 보여집니다.

지점 VPN게이트웨이 구성내용

마찬가지로 지점의 ShieldOne UTM도 위의 순서대로 VPN 설정을 진행하면 됩니다. 유의하실 것은 VPN게이트웨이 그룹 등록시에 본사내용과 반대로 정의해야 한다는 것입니다.